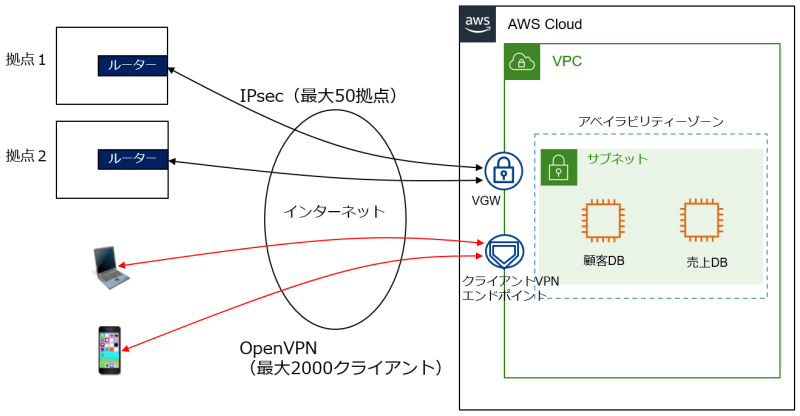

Dalam solusi ini, OpenVPN Access Server dikonfigurasikan untuk memigrasikan database SQLite lokalnya ke Aurora RDS untuk mengaktifkan persistensi data, pemrosesan migrasi menggunakan playbook Ansible yang disimpan di S3 dan runtime Terraform dihasilkan sepenuhnya secara otomatis. Playbook Ansible ini kemudian diambil dari S3 dan dijalankan sebagai bagian dari prosedur data booting pengguna lokal. Ini berarti bahwa apa pun yang terjadi pada instans EC2, AutoScalingGroup akan menggantinya dengan instans baru dan selama urutan boot dari instans tersebut, Ansible akan memeriksa apakah perlu memindahkan database atau memperbarui file konfigurasi pada instans EC2. lakukan Server Akses OpenVPN mana yang menggunakan database yang disimpan di Aurora RDS. Panduan lengkap juga akan menghasilkan sertifikat SSL setiap kali instans EC2 baru diterapkan dan menyimpan sertifikat di S3 sehingga dapat diunduh dan digunakan kembali jika diperlukan. contoh baru harus dituangkan.

Aws Vpn · Github Topics · Github

Sejak mengembangkan solusi ini, Letsencrypt telah mengurangi panjang sertifikat SSL-nya, kami sekarang menyarankan untuk menghentikan instans EC2 Anda dengan benar agar Letsencrypt dapat membuat sertifikat baru.

Server Akses OpenVPN tidak terlalu otomatis, jadi terkadang kami perlu menjalankan playbook Ansible secara manual yang mengonfigurasi layanan VPN. Saat ini ada 3 playbook yang mengonfigurasi server OpenVPN.